סש (סעקורע שעל) טעכנאָלאָגיע אַלאַוז איר צו סיקיורלי קאָנטראָל דיין קאָמפּיוטער דורך אַ זיכער קשר. SSH ענקריפּץ אַלע טראַנספעררעד טעקעס, אַרייַנגערעכנט פּאַסווערדז, און אויך טראַנסמיטטעד לעגאַמרע קיין נעץ פּראָטאָקאָל. פֿאַר די געצייַג צו אַרבעטן ריכטיק, עס מוזן נישט זיין אינסטאַלירן, אָבער אויך קאַנפיגיערד. עס איז וועגן דעם פּראָדוקט פון די הויפּט קאַנפיגיעריישאַן וואָס מיר וואָלט ווי צו רעדן וועגן אין די פריימווערק פון דעם אַרטיקל, און נעמען אַ בייַשפּיל די לעצטע ווערסיע פון Ubuntu אָפּערייטינג סיסטעם אויף וואָס די סערווער וועט זיין ליגן.

קאַנפיגיער סש אין Ubuntu

אויב איר האָט נישט נאָך געענדיקט די ינסטאַלירונג אויף די סערווער און קליענט פּקס, איר זאָל טאָן דאָס טכילעס, ווייַל די גאנצע פּראָצעדור איז גאַנץ פּשוט און טוט נישט נעמען פיל מאָל. פֿאַר דיטיילד גיידאַנס וועגן דעם טעמע, זען אונדזער אנדערע אַרטיקל אין די פאלגענדע לינק. עס אויך געוויזן די פּראָצעדור פֿאַר עדיטינג די קאַנפיגיעריישאַן טעקע און טעסטינג די אָפּעראַציע פון SSH, אַזוי מיר וועלן היינט פאָקוס אויף אַ ביסל אנדערע טאַסקס.

לייענען מער: ינסטאָלינג SSH-server אין Ubuntu

שאַפֿן אַ RSA שליסל פּאָר

די ניי אינסטאַלירן סש האט נישט די ספּעציפיצירט שליסלען פֿאַר קאַנעקטינג פון די סערווער צו דעם קליענט און וויצע ווערסאַ. אַלע די פּאַראַמעטערס מוזן זיין באַשטימט מאַניואַלי גלייך נאָך אַדינג אַלע פּראָטאָקאָל קאַמפּאָונאַנץ. די שליסל פּאָר אַרבעט מיט די RSA אַלגערידאַם (קורץ פֿאַר די נעמען פון די דעוועלאָפּערס ריוועסט, שאַמיר און אַדלעמאַן). דאַנק צו דעם קריפּטאָסיסטעם, ספּעציעלע קיז זענען ענקריפּטיד ניצן ספּעציעל אַלגערידאַמז. צו שאַפֿן אַ פּאָר פון ציבור שליסלען, איר נאָר דאַרפֿן צו אַרייַן די צונעמען קאַמאַנדז אין די קאַנסאָול און נאָכגיין די ינסטראַקשאַנז וואָס דערשייַנען.

- גיין צו אַרבעטן מיט "טערמינאל" יעדער באַקוועם אופֿן, למשל, עפן עס דורך אַ מעניו אָדער אַ שליסל קאָמבינאַציע קטרל + אַלט + ה.

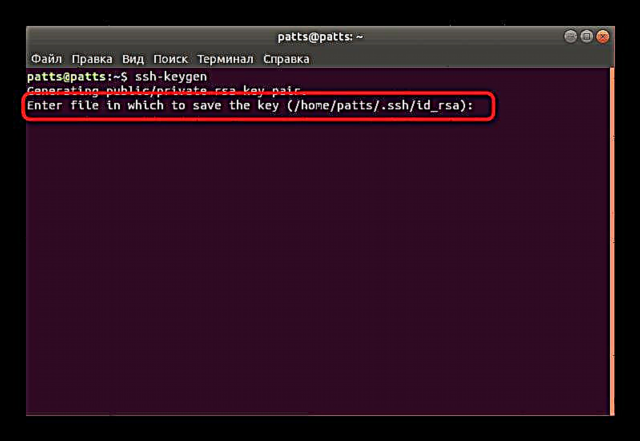

- אַרייַן באַפֿעל

ssh-keygenאון דריקן אַרייַן שליסל אַרייַן. - איר וועט ווערן געבעטן צו שאַפֿן אַ טעקע וווּ די קיז זענען געראטעוועט. אויב איר ווילן צו לאָזן זיי אין די פעליקייַט אָרט, נאָר גיט אַרייַן.

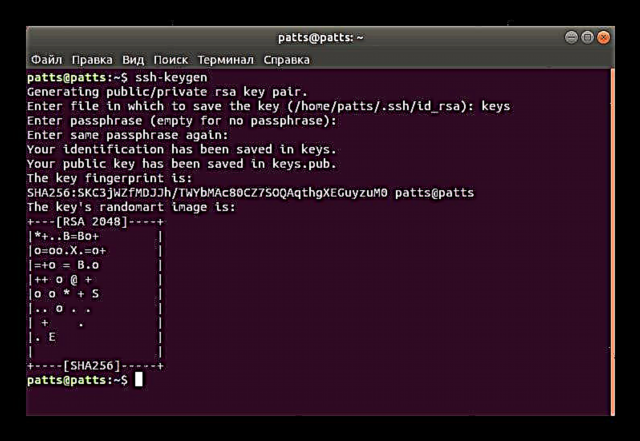

- דער ציבור שליסל קען זיין פּראָטעקטעד דורך אַ פּאַסספראַסע. אויב איר ווילט ניצן דעם אָפּציע, שרייַבן אַ פּאַראָל אין דער שורה וואָס איז ארויס. אריין געלייגט אותיות וועט נישט זיין געוויזן. אין אַ נייַע שורה איר וועט דאַרפֿן צו איבערחזרן עס.

- ווייַטער, איר וועט זען אַ אָנזאָג אַז דער שליסל איז געראטעוועט און איר קענט אויך באַקענען זיך מיט זיין טראַפ - גראַפיק בילד.

איצט עס איז אַ באשאפן שליסלען - סוד און עפנטלעך, וואָס וועט זיין געניצט פֿאַר ווייַטער קשר צווישן קאָמפּיוטערס. איר נאָר דאַרפֿן צו שטעלן דעם שליסל אויף די סערווער פֿאַר SSH אָטענטאַקיישאַן צו זיין געראָטן.

נאָכמאַכן די עפנטלעך שליסל צו די סערווער

עס זענען דריי מעטהאָדס פֿאַר קאַפּיינג שליסלען. יעדער פון זיי וועט זיין מערסט אָפּטימאַל אין פאַרשידן סיטואַטיאָנס ווען, למשל, איינער פון די מעטהאָדס קען נישט אַרבעטן אָדער איז נישט פּאַסיק פֿאַר אַ ספּעציפיש באַניצער. מיר פֿאָרשלאָגן קאַנסידערינג אַלע דריי אָפּציעס, סטאַרטינג מיט די סימפּלאַסט און רובֿ עפעקטיוו.

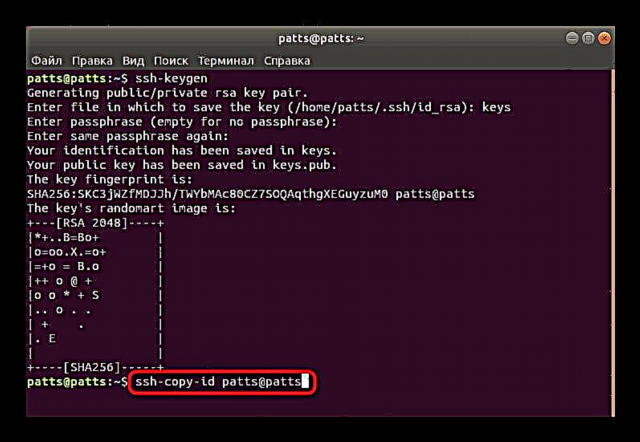

אָפּציע 1: ssh-copy-id באַפֿעלן

דער קאָלעקטיווssh-copy-idעס איז געבויט אין די אָפּערייטינג סיסטעם, אַזוי איר טאָן ניט דאַרפֿן צו ינסטאַלירן קיין נאָך קאַמפּאָונאַנץ צו לויפן עס. נאָכגיין אַ פּשוט סינטאַקס צו צייכענען אַ שליסל. אין "טערמינאל" מוזן אַרייַןssh-copy-id באַניצער נאמען @ remote_hostווו נאמען @ ווייַט_האָסט איז די נאָמען פון די ווייַט קאָמפּיוטער.

דער ערשטער מאָל איר פאַרבינדן, איר וועט באַקומען אַ אָנזאָג טעקסט:

די אָטאַנטיסיטי פון באַלעבאָס '203.0.113.1 (203.0.113.1)' קענען ניט זיין געגרינדעט.

ECDSA שליסל פינגערפּרינט איז fd: fd: d4: f9: 77: fe: 73: 84: e1: 55: 00: אַד: d6: 6d: 22: fe.

זענט איר זיכער אַז איר ווילט פאָרזעצן צו פאַרבינדן (יאָ / קיין)? יאָ

איר מוזן ספּעציפיצירן אַן אָפּציע יאָ צו פאָרזעצן די קשר. דערנאָך, די נוצן זוכט ינדיפּענדאַנטלי צו זוכן די שליסל אין דער פאָרעם פון אַ טעקעid_rsa.pubוואָס איז געווען באשאפן פריער. אויב געראָטן, די פאלגענדע רעזולטאַט וועט זיין געוויזן:

/ usr / bin / ssh-copy-id: INFO: פּרוּווט צו קלאָץ אין מיט די נייַע שליסל (s), צו פילטער אויס אַלע וואָס זענען שוין אינסטאַלירן

/ usr / bin / ssh-copy-id: INFO: 1 שליסל (s) בלייבן צו זיין אינסטאַלירן - אויב איר זענט פּראַמפּטיד איצט עס איז צו ינסטאַלירן די נייַע שליסלען

פּאַראָל פֿאַר [email protected]:

ספּעציפיצירן די פּאַראָל פון די ווייַט באַלעבאָס אַזוי די נוצן קענען אַרייַן עס. די געצייַג וועט נאָכמאַכן דאַטן פון די עפנטלעך שליסל טעקע ~ / .שש / id_rsa.pubאון דערנאָך אַ אָנזאָג וועט זיין געוויזן אויף דעם עקראַן:

איצט פּרוּווט לאָגד אין די מאַשין מיט: "ssh '[email protected]'"נומער פון שליסלען (s) צוגעגעבן: 1

און קאָנטראָלירן צו מאַכן בלויז די שליסלען וואָס איר האָט געוואלט זענען צוגעגעבן.

דער אויסזען פון אַזאַ טעקסט מיטל אַז דער שליסל איז הצלחה דאַונלאָודיד צו די ווייַט קאָמפּיוטער, און איצט עס וועט זיין קיין פֿאַרבינדונג פּראָבלעמס.

אָפּציע 2: נאָכמאַכן דעם ציבור שליסל דורך SSH

אויב איר קענט נישט נוצן די דערמאנטע נוצן, אָבער איר האָט אַ פּאַראָל צו אַרייַנלאָגירן זיך צו די ווייַט SSH סערווער, איר קענען מאַניואַלי צופֿעליקער דיין באַניצער שליסל, און דערמיט ינשורינג אַ ווייַטער סטאַביל אָטענטאַקיישאַן ווען איר פאַרבינדן. געוויינט פֿאַר דעם באַפֿעל cat, וואָס וועט לייענען די דאַטן פֿון דער טעקע, און דאַן זיי ווערן געשיקט צו די סערווער. איר דאַרפֿן צו אַרייַן די שורה אין די קאַנסאָול

cat ~ / .ssh / id_rsa.pub | ".

ווען אַ אָנזאָג איז ארויס

די אָטאַנטיסיטי פון באַלעבאָס '203.0.113.1 (203.0.113.1)' קענען ניט זיין געגרינדעט.

ECDSA שליסל פינגערפּרינט איז fd: fd: d4: f9: 77: fe: 73: 84: e1: 55: 00: אַד: d6: 6d: 22: fe.

זענט איר זיכער אַז איר ווילט פאָרזעצן צו פאַרבינדן (יאָ / קיין)? יאָ

פאָרזעצן צו פאַרבינדן און אַרייַן די פּאַראָל צו אַרייַן די סערווער. דערנאָך, דער ציבור שליסל איז אויטאָמאַטיש קאַפּיד צו די סוף פון די קאַנפיגיעריישאַן טעקע. אַוטהאָריזעד_קייס.

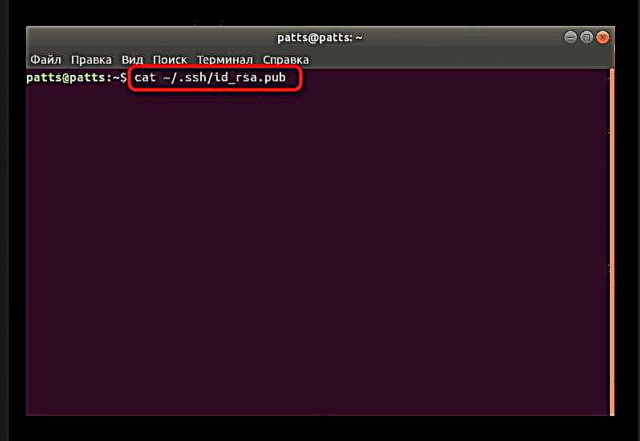

אָפּציע 3: מאַנואַל קאַפּיינג די פּובליק שליסל

אויב עס איז קיין אַקסעס צו די ווייַט קאָמפּיוטער דורך די SSH סערווער, אַלע די אויבן טריט זענען דורכגעקאָכט מאַניואַלי. צו טאָן דאָס, ערשטער געפֿינען זיך די שליסל אינפֿאָרמאַציע אויף די סערווער פּיסי דורך די באַפֿעלcat ~ / .ssh / id_rsa.pub.

די ווייַטערדיקע שורה וועט זיין געוויזן אויף דעם עקראַן:ssh-rsa + כאַראַקטער שטעלן שליסל == דעמאָ @ פּרובירן. דערנאָך, גיין צו אַרבעטן אויף די ווייַט מיטל, און שאַפֿן אַ נייַע וועגווייַזער דורךmkdir -p ~ / .ssh. עס אַדישנאַלי קריייץ אַ טעקעאַוטהאָריזעד_קייס. דערנאָך, אַרייַנלייגן די שליסל אַז איר געלערנט פריערecho + עפנטלעך שליסל שטריקל >> ~ / .ssh / autorised_keys. דערנאָך איר קענען פּרובירן צו אָטענטאַקייט מיט די סערווירער אָן ניצן פּאַסווערדז.

אָטענטאַקיישאַן אויף די סערווירער ניצן די דזשענערייטאַד שליסל

אין די פריערדיקע אָפּטיילונג, איר געלערנט וועגן דריי מעטהאָדס פֿאַר קאַפּיינג אַ ווייַט קאָמפּיוטער שליסל צו אַ סערווער. אַזאַ אַקשאַנז וועט לאָזן איר צו פאַרבינדן אָן ניצן אַ פּאַראָל. דער פּראָצעדור איז דורכגעקאָכט דורך די באַפֿעל שורהush ussh @ remote_hostווו נאמען @ ווייַט_האָסט - נאמען און באַלעבאָס פון דער געוואלט קאָמפּיוטער. דער ערשטער מאָל איר פאַרבינדן, איר וועט זיין נאָוטאַפייד פון אַ אַנפאַמיליער קשר און איר קענען פאָרזעצן דורך סעלעקטינג יאָ.

דער קשר איז אויטאָמאַטיש אויב קיין פּאַסספראַסע איז געווען ספּעסיפיעד בעשאַס די שאַפונג פון די שליסל פּאָר. אַנדערש, איר מוזן ערשטער אַרייַן עס צו פאָרזעצן ארבעטן מיט SSH.

דיסאַבלינג פּאַראָל אָטענטאַקיישאַן

אַ געראָטן קאַנפיגיעריישאַן פון שליסל קאַפּיינג איז באַטראַכט אין די סיטואַציע ווען עס איז מעגלעך צו אַרייַן די סערווער אָן אַ פּאַראָל. אָבער, די פיייקייט צו אָטענטאַקייט אין דעם וועג אַלאַוז אַטאַקערז צו נוצן פּאַראָל קראַקינג מכשירים און פּלאַצן אַ זיכער קשר. עס איז מעגלעך צו באַשיצן זיך פון אַזאַ קאַסעס דורך גאָר דיסייבלינג פּאַראָל פּאָזיציע אין די סש קאַנפיגיעריישאַן טעקע. דאָס וועט דאַרפן:

- אין "טערמינאל" עפענען די קאַנפיגיעריישאַן טעקע דורך די רעדאַקטאָר ניצן די באַפֿעל

sudo gedit / עטק / ssh / sshd_config. - געפֿינען די שורה "שפּריכוואָרט אָטענטאַקיישאַן" און אַראָפּנעמען דעם צייכן # אין די אָנהייב צו ונקאָממענט די פּאַראַמעטער.

- טוישן די ווערט צו ניט און ראַטעווען די קראַנט קאַנפיגיעריישאַן.

- נאָענט די רעדאַקטאָר און ריסטאַרט די סערווער

sudo systemctl ריסטאַרט ssh.

שפּריכוואָרט אָטענטאַקיישאַן וועט זיין פאַרקריפּלט, און עס איז מעגלעך צו אַרייַן די סערווער בלויז ניצן די שליסלען ספּעשאַלי באשאפן פֿאַר דעם מיט די RSA אַלגערידאַם.

קאַנפיגיער אַ נאָרמאַל פיירוואַל

אין Ubuntu, די פעליקייַט פיירוואַל איז ונקאָמפּליקאַטעד פירעוואַלל (UFW). אַלאַוז קאַנעקשאַנז פֿאַר סעלעקטעד סערוויסעס. יעדער אַפּלאַקיישאַן קריייץ זייַן אייגן פּראָפיל אין דעם געצייַג, און UFW מאַנידזשיז זיי, אַלאַוינג אָדער דיסייבלינג קאַנעקשאַנז. באַשטעטיקן אַ SSH פּראָפיל דורך לייגן עס צו די רשימה איז ווי גייט:

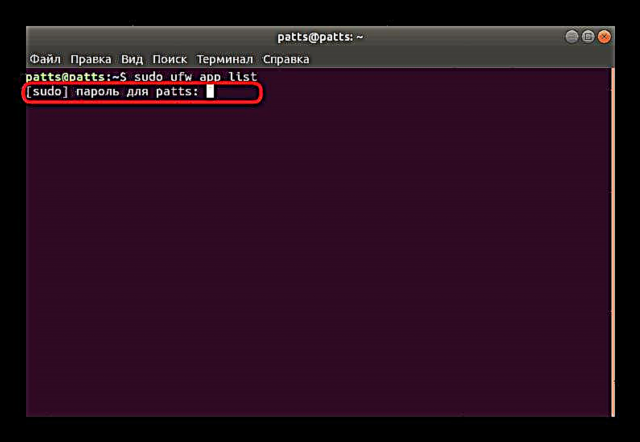

- עפֿענען די רשימה פון פיירוואַל פּראָופיילז דורך די באַפֿעל

sudo ufw אַפּ רשימה. - אַרייַן דיין חשבון פּאַראָל צו ווייַזן די אינפֿאָרמאַציע.

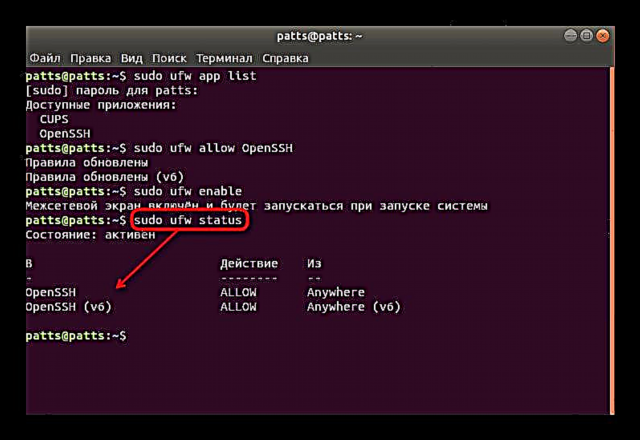

- איר וועט זען אַ רשימה פון פאַראַנען אַפּלאַקיישאַנז, צווישן זיי זאָל זיין OpenSSH.

- איצט איר זאָל לאָזן קאַנעקשאַנז דורך SSH. צו טאָן דאָס, לייגן עס צו די רשימה פון ערלויבט פּראָופיילז ניצן

שטיצן אַלאַוז OpenSSH. - קער אויף פירעוואַלל דורך אַפּדייטינג די כּללים,

sudo ufw געבן. - צו ענשור אַז קאַנעקשאַנז זענען ערלויבט, איר זאָל פאָרשרייַבן

sudo ufw סטאַטוסנאָך וואָס איר וועט זען די נעץ סטאַטוס.

דאָס קאַמפּליץ אונדזער סש קאַנפיגיעריישאַן אינסטרוקציעס אין Ubuntu. ווייַטער סעטטינגס פון די קאַנפיגיעריישאַן טעקע און אנדערע פּאַראַמעטערס זענען געפירט אויס פּערסנאַלי דורך יעדער באַניצער אונטער זיין ריקוועס. אין דער באַאַמטער דאַקיומענטיישאַן פון דעם פּראָטאָקאָל איר קענען באַקענען זיך מיט די אַקציע פון אַלע קאַמפּאָונאַנץ פון SSH.