עטלעכע יוזערז זענען אינטערעסירט אין שאפן אַ פּריוואַט ווירטועל נעץ צווישן צוויי קאָמפּיוטערס. די אַרבעט איז אַטשיווד מיט וופּן טעכנאָלאָגיע (ווירטואַל פּריוואַט נעטוואָרק). דער קשר איז ימפּלאַמענאַד דורך עפן אָדער פֿאַרמאַכט יוטילאַטיז און מגילה. נאָך די מצליח ינסטאַלירונג און קאַנפיגיעריישאַן פון אַלע קאַמפּאָונאַנץ, די פּראָצעדור קענען זיין געהאלטן געענדיקט און די קשר איז פּראָטעקטעד. דערנאָך, מיר וועלן צו דיסקוטירן אין דעטאַל די ימפּלאַמענטיישאַן פון די טעכנאָלאָגיע דורך די OpenVPN קליענט אין די לינוקס קערן-באזירט אָפּערייטינג סיסטעם.

ינסטאַלירן אָפּענוופּן אויף לינוקס

זינט רובֿ יוזערז נוצן דיסטראַביושאַנז באזירט אויף ובונטו, די ינסטראַקשאַנז הייַנט זענען באזירט אויף די ווערסיעס. אין אנדערע פאלן, איר וועט נישט באַמערקן אַ פונדאַמענטאַל חילוק אין די ינסטאַלירונג און קאַנפיגיעריישאַן פון OpenVPN, סיידן איר האָבן צו נאָכפאָלגן די פאַרשפּרייטונג סינטאַקס, וואָס איר קענט לייענען אין דער באַאַמטער דאַקיומענטיישאַן פון דיין סיסטעם. מיר פֿאָרשלאָגן איר באַקענען זיך מיט דעם גאַנצן פּראָצעס שריט פֿאַר שריט אין סדר צו פֿאַרשטיין אין דעטאַל יעדער אַקציע.

דו זאלסט זיכער צו באַטראַכטן אַז די פאַנגקשאַנינג פון OpenVPN אַקערז דורך צוויי נאָודז (קאָמפּיוטער אָדער סערווער), וואָס מיטל אַז די ינסטאַלירונג און קאַנפיגיעריישאַן אַפּלייז צו אַלע פּאַרטיסאַפּאַנץ אין דעם קשר. אונדזער ווייַטער פירער וועט פאָקוס ספּאַסיפיקלי אויף ארבעטן מיט צוויי מקורים.

טרעטן 1: ינסטאַלירן OpenVPN

דאָך איר זאָל אָנהייבן צו לייגן אַלע די נייטיק לייברעריז צו קאָמפּיוטערס. גרייט זיך צו דעם פאַקט אַז די יקסקלוסיוולי געבויט-אין אַס וועט זיין געניצט צו פאַרענדיקן די אַרבעט. "טערמינאל".

- עפֿענען די מעניו און קאַטער די קאַנסאָול. איר קענט אויך טאָן דאָס דורך דרינגלעך אַ שליסל קאָמבינאַציע. קטרל + אַלט + ה.

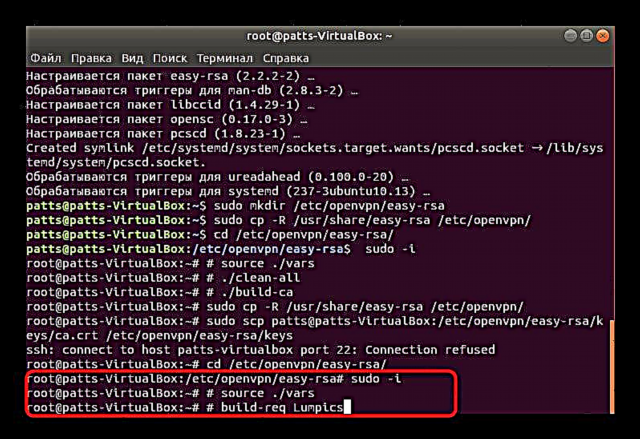

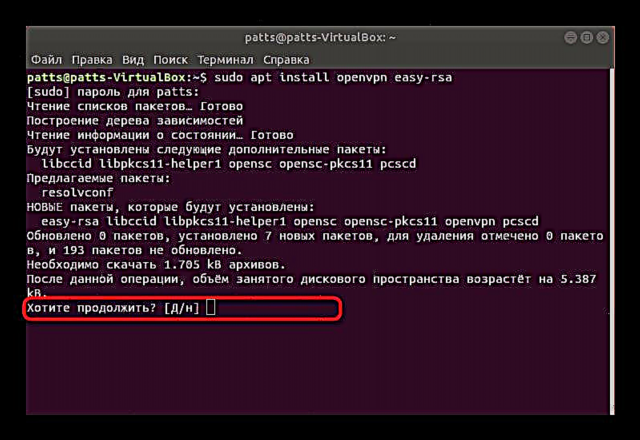

- פאַרשרייַבן אַ באַפֿעל

סודאָ פיייק ינסטאַלירן אָפּענוופּן גרינג-רסאַצו ינסטאַלירן אַלע די נייטיק ריפּאַזאַטאָריז. נאָך אַרייַן, דריקט אויף אַרייַן. - ספּעציפיצירן די פּאַראָל פֿאַר די סופּערוסער אקאונט. אותיות בעשאַס טייפּינג זענען נישט געוויזן אין דעם פעלד.

- באַשטעטיקן די דערצו פון נייַע טעקעס דורך סעלעקטירן דעם צונעמען אָפּציע.

פאָרזעצן צו די ווייַטער שריט בלויז ווען די ינסטאַלירונג איז געטאן אויף ביידע דעוויסעס.

טרעטן 2: שאַפֿן און קאַנפיגיער אַ סערטאַפאַקיישאַן אויטאָריטעט

די ספּעסאַפאַקיישאַנז צענטער איז פאַראַנטוואָרטלעך פֿאַר קאָנטראָלירונג עפנטלעך שליסלען און גיט שטאַרק ענקריפּשאַן. עס איז באשאפן אויף די מיטל צו וואָס אנדערע ניצערס וועלן דעמאָלט פאַרבינדן, אַזוי עפענען די קאַנסאָול אויף די געבעטן פּיסי און נאָכפאָלגן די סטעפּס:

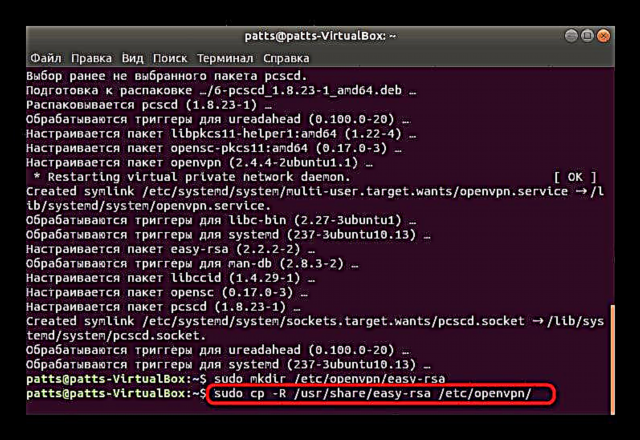

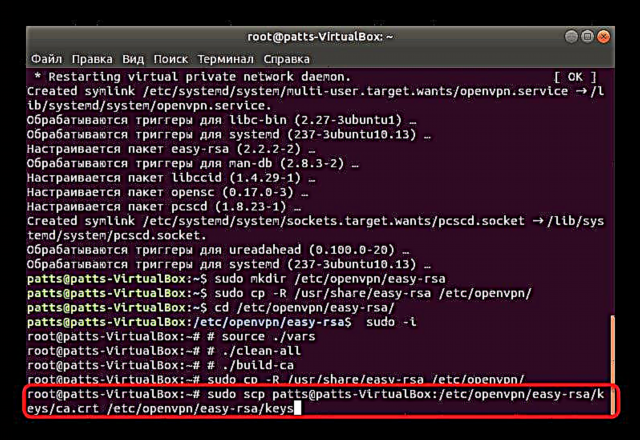

- ערשטער, אַ טעקע איז באשאפן צו קראָם אַלע די שליסלען. איר קענען שטעלן עס ערגעץ, אָבער עס איז בעסער צו קלייַבן אַ זיכער פּלאַץ. ניצן די באַפֿעל

סודאָ מקדיר / עטק / אָפּענוופּן / גרינג-רסאַווו / עטק / openvpn / easy-rsa - אַ אָרט צו שאַפֿן אַ וועגווייַזער. - דערנאָך, סקריפּס מיט גרינג-רסאַ זענען פארלאנגט צו זיין שטעלן אין דעם טעקע, און דאָס איז דורכגעקאָכט

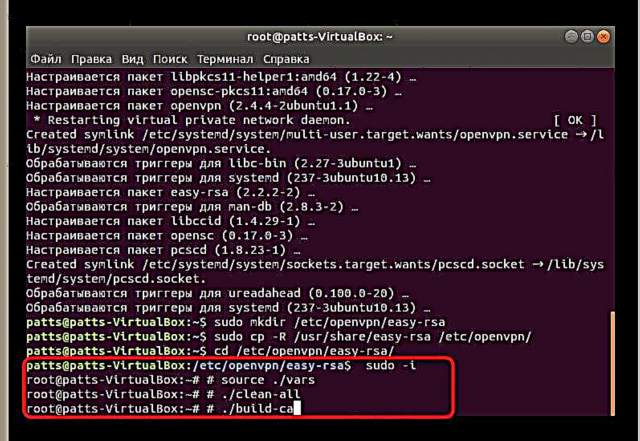

sudo cp -R / usr / share / easy-rsa / עטק / openvpn /. - א סערטאַפאַקיישאַן אויטאָריטעט איז באשאפן אין די פאַרטיק וועגווייַזער. גיין צו דעם טעקע ערשטער

CD / עטק / openvpn / easy-rsa /. - פּאַפּ דערנאָך די פאלגענדע באַפֿעל אין די פעלד:

sudo -i

# מקור ./vars

# ./clean-all

# ./בויט-ca

פֿאַר איצט, דער סערווירער קאָמפּיוטער קענען זיין לינקס אַליין און אריבערגעפארן צו קליענט דעוויסעס.

טרעטן 3: קאַנפיגיער קליענט סערטיפיקאַץ

די אינסטרוקציעס וואָס איר וועט זיין באַקאַנט מיט אונטן, דאַרפֿן צו זיין געפירט אויס אויף יעדער קליענט קאָמפּיוטער צו אָרגאַניזירן אַ זיכער פאַנגקשאַנינג קשר.

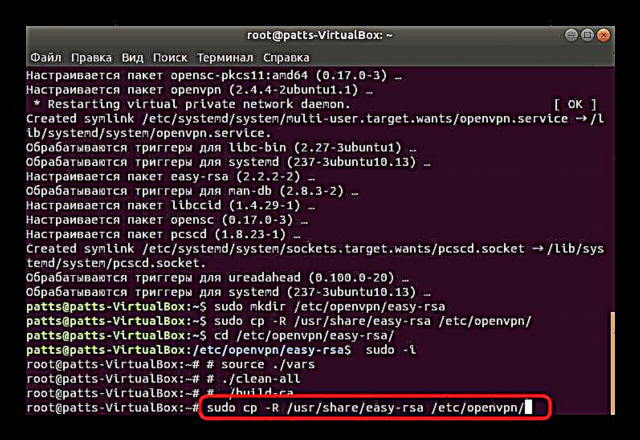

- עפֿענען די קאַנסאָול און שרייַבן דאָרט די באַפֿעל

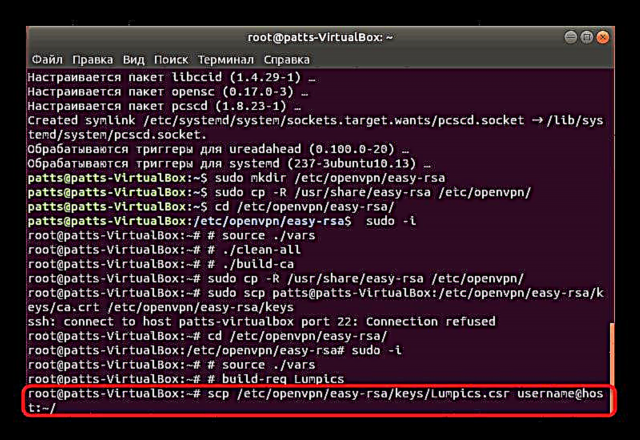

sudo cp -R / usr / share / easy-rsa / עטק / openvpn /צו צייכענען אַלע פארלאנגט מכשירים סקריפּס. - ביז אַהער, אַ באַזונדער באַווייַזן טעקע איז באשאפן אויף די סערווער פּיסי. איצט איר דאַרפֿן צו צייכענען עס און שטעלן עס אין דער טעקע מיט די אנדערע קאַמפּאָונאַנץ. די יזיאַסט וועג צו טאָן דאָס איז דורך די מאַנשאַפֿט.

סודאָ סקפּ נאמען / באַלעבאָס: /etc/openvpn/easy-rsa/keys/ca.crt / עטק / openvpn / easy-rsa / שליסלעןווו נאמען @ האָסט - די אַדרעס פון די ויסריכט פון וואָס די אראפקאפיע איז געמאכט. - עס בלייבט נאָר צו שאַפֿן אַ פּריוואַט סוד שליסל, אַזוי אַז עס וועט זיין פארבונדן דורך עס שפּעטער. טאָן דאָס דורך גיין צו די שריפט סטאָרידזש טעקע

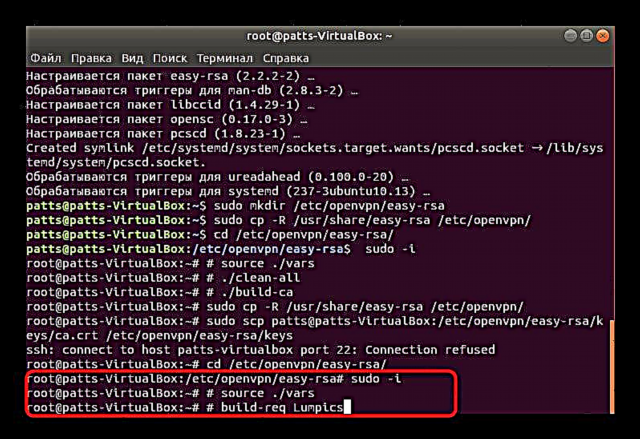

CD / עטק / openvpn / easy-rsa /. - צו שאַפֿן אַ טעקע, נוצן די באַפֿעל:

sudo -i

# מקור ./vars

# build-req לומפּיקס

לומפּיקס אין דעם פאַל, די ספּעסאַפייד טעקע נאָמען. דער באשאפן שליסל מוזן זיין אין די זעלבע וועגווייַזער מיט די רעשט פון די שליסלען.

- עס בלייבט נאָר צו שיקן אַ פאַרטיק אַקסעס שליסל צו די סערווער מיטל צו באַשטעטיקן די אָטאַנטיסיטי פון זייַן קשר. דאָס איז געטאן מיט די זעלבע באַפֿעל דורך וואָס די אראפקאפיע איז געווען געמאכט. איר דאַרפֿן צו אַרייַן

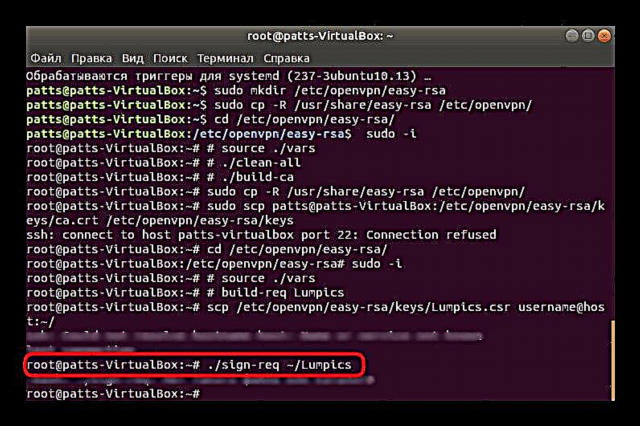

scp /etc/openvpn/easy-rsa/keys/Lumpics.csr נאמען: באַלעבאָס: ~ /ווו נאמען @ האָסט איז דער נאָמען פון דעם קאָמפּיוטער צו שיקן, און Lumpics.csr - נאָמען פון דער טעקע מיט די שליסל. - באַשטעטיקן דעם שליסל דורך די סערווער פּיסי דורך

. / צייכן- ~ / לומפּיקסווו לומפּיקס - טעקע נאָמען. דערנאָך, צוריקקומען די דאָקומענט צוריקסודאָ סקפּ נאמען / באַלעבאָס: / האָמע / לומפּיקס.קרט / עטק / openvpn / easy-rsa / שליסלען.

אויף דעם, אַלע די פּרילימאַנערי אַרבעט איז געענדיקט, עס בלייבט נאָר צו ברענגען OpenVPN אין אַ נאָרמאַל שטאַט און איר קענען אָנהייבן צו נוצן אַ פּריוואַט ענקריפּטיד קשר מיט איין אָדער מער קלייאַנץ.

טרעטן 4: קאַנפיגיער OpenVPN

דער ווייַטער פירער וועט דעקן ביידע דעם קליענט און סערווער. מיר וועלן צעטיילן אַלץ לויט אַקשאַנז און וואָרענען וועגן ענדערונגען אין מאשינען, אַזוי איר נאָר האָבן צו נאָכפאָלגן די ינסטראַקשאַנז.

- ערשטער שאַפֿן אַ קאַנפיגיעריישאַן טעקע אויף די סערווער פּיסי ניצן די באַפֿעל

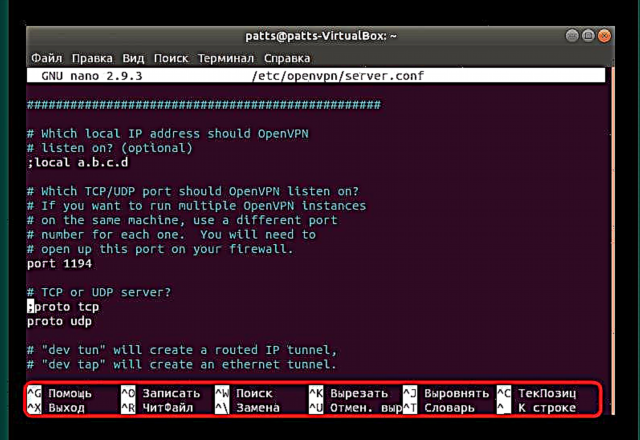

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. ווען קאַנפיגיערינג קליענט דעוויסעס, די טעקע וועט אויך דאַרפֿן צו זיין באשאפן סעפּעראַטלי. - טשעק די פעליקייַט וואַלועס. ווי איר קענען זען, די פּאָרט און פּראָטאָקאָל זענען די זעלבע ווי דער נאָרמאַל, אָבער עס זענען קיין נאָך פּאַראַמעטערס.

- לויפן די באשאפן קאַנפיגיעריישאַן טעקע דורך די רעדאַקטאָר

sudo nano /etc/openvpn/server.conf. - מיר וועלן נישט גיין אין דעטאַילס פון טשאַנגינג אַלע וואַלועס, ווייַל אין עטלעכע קאַסעס זיי זענען יחיד, אָבער נאָרמאַל שורות אין דער טעקע מוזן זיין פאָרשטעלן, און אַ ענלעך בילד קוקט ווי דאָס:

פּאָרט 1194

proto udp

comp-lzo

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

טאָפּאָלאָגי סובנעט

סערווירער 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtנאָך די ענדערונגען זענען גאַנץ, היט די סעטטינגס און נאָענט די טעקע.

- אַרבעט מיט די סערווער טייל איז געענדיקט. לויפן OpenVPN דורך די באשאפן קאַנפיגיעריישאַן טעקע

openvpn /etc/openvpn/server.conf. - איצט לאָזן זיך אַראָפּ צו קליענט דעוויסעס. ווי שוין דערמאנט, אַ סעטטינגס טעקע איז אויך באשאפן דאָ, אָבער דאָס מאָל עס איז נישט אַנפּאַקט, אַזוי די באַפֿעל קוקט אַזוי:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - לויפן די טעקע אויף די זעלבע וועג ווי געוויזן אויבן און לייגן די פאלגענדע שורות:

client.

dev tun

proto udp

ווייַטקייט 194.67.215.125 1194

ינפאַנאַט צו באַשליסן

nobind

אָנהאַלטן שליסל

אָנהאַלטן-טאַן

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

שליסל /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-authent ta.key 1

comp-lzo

ווערב 3קאַטער OpenVPN ווען עדיטינג איז געענדיקט:

openvpn /etc/openvpn/client.conf. - פאַרשרייַבן אַ באַפֿעל

ifconfigצו מאַכן זיכער אַז די סיסטעם איז ארבעטן. צווישן אַלע די געוויזן וואַלועס, אַ צובינד מוזן זיין פאָרשטעלן tun0.

אין סדר צו רידערעקט פאַרקער און עפענען אינטערנעט אַקסעס פֿאַר אַלע קלייאַנץ אויף די סערווער פּיסי, איר דאַרפֿן צו אַקטאַווייט די פאלגענדע קאַמאַנדז.

sysctl -w net.ipv4.ip_forward = 1

יפּטאַבלעס -א ינפּוט -פּ ודפּ - דפּאָרט 1194 -J אַקסעפּט

יפּטאַבלעס-איך פאָרויס-איך טונ 0 -אָ עט 0-דזש אָננעמען

יפּטאַבלעס-איך פאָרויס-איך עט 0 -אָ טונ 0-דזש אָננעמען

יפּטאַבלעס -ט נאַט -אַ פּאָסטראָוטינג -אָ עטה 0-דזש מאַסקערייד

אין הייַנט ס אַרטיקל, איר האָט באַקענענ די ינסטאַללאַטיאָן און קאַנפיגיעריישאַן פון OpenVPN אויף די סערווער און קליענט זייַט. מיר רעקאָמענדירן צו באַצאָלן ופמערקזאַמקייט צו די נאָוטאַפאַקיישאַנז געוויזן אין "טערמינאל" און לערנען טעות קאָודז, אויב קיין. אַזאַ אַקשאַנז וועט העלפֿן צו ויסמיידן ווייַטער פּראָבלעמס מיט די קשר, ווייַל די פּינטלעך לייזונג פון דעם פּראָבלעם פּריווענץ די פּאַסירונג פון אנדערע פּראָבלעמס וואָס שטיי אויף.